在这个数字化信息泛滥的时代,网络安全已经成为每一个企业的头等大事。想象一下,你的个人信息在某个不知名的论坛上被拍卖,或者企业的机密数据被黑客肆意泄露。这种场景虽然令人不安,但却是许多企业因忽视数据加密措施而面临的真实威胁。如何通过加解密保护用户数据,正是我们今天要深入探讨的主题。我们将分析加解密在网络安全中的策略和具体应用,帮助企业和个人为自己的数据筑起一道安全防线。

🔐 一、加解密基础知识

在解密数据保护的世界之前,我们需要了解加解密的基本概念和工作原理。加解密技术是数据保护的核心,它通过将明文转化为密文,使得非授权人员无法读取数据。

1. 加解密的基本概念

加密是将数据转化为一种密文格式,使其无法被轻易解读。当数据传输完成或需要被读取时,解密过程将密文还原为可读的明文。加解密技术的核心是算法和密钥,算法负责数据的转化,而密钥则是控制加解密过程的重要参数。

| 加解密类型 | 描述 | 优势 | 劣势 |

|---|---|---|---|

| 对称加密 | 使用相同密钥进行加解密 | 速度快 | 密钥管理困难 |

| 非对称加密 | 使用公钥加密,私钥解密 | 安全性高 | 速度慢 |

| 混合加密 | 结合对称和非对称加密 | 兼顾速度和安全 | 复杂度高 |

2. 常用的加解密算法

谈到加解密,常用的算法包括AES、RSA和ECC等。对称加密算法AES因其加密速度快和安全性高,广泛应用于数据传输和存储。而非对称加密算法如RSA,则因其强大的安全性被广泛应用于身份验证和密钥交换。

AES(Advanced Encryption Standard)是美国国家标准与技术研究院(NIST)于2001年发布的对称加密算法,广泛应用于政府、金融等领域。其最大的优点是加密速度快,且安全性高。

RSA(Rivest-Shamir-Adleman)是1977年由Ron Rivest、Adi Shamir和Leonard Adleman发明的非对称加密算法。它通过一对公钥和私钥进行加解密,广泛用于数字签名和密钥交换。

ECC(Elliptic Curve Cryptography)是基于椭圆曲线数学的加密技术,相较于RSA,它提供了相同安全水平下更小的密钥长度,从而提高了效率。

3. 密钥管理的重要性

无论是对称还是非对称加密,密钥的管理都是关键。不当的密钥管理可能导致加密形同虚设。企业需要确保密钥的生成、分发、存储和销毁过程的安全性。常见的密钥管理措施包括使用硬件安全模块(HSM)和密钥管理服务(KMS)。

总之,理解加解密的基础知识是任何网络安全策略的基石。通过合理选择加密算法和有效的密钥管理,企业可以显著提升其数据保护的能力。

🛡️ 二、加解密在网络安全中的应用

随着网络攻击的复杂性不断增加,简单的防火墙和杀毒软件已不足以应对。加解密作为网络安全的核心技术,在数据保护中扮演着重要角色。

1. 数据传输中的加解密

在数据传输过程中,数据往往会经过多个节点,这些节点可能存在安全漏洞。使用加解密技术可以有效地保护数据在传输过程中的安全。例如,HTTPS协议就是基于SSL/TLS加密的HTTP协议,通过非对称加密实现身份验证和密钥交换,再通过对称加密保护数据传输。

表:数据传输加密协议对比

| 协议 | 描述 | 使用场景 | 安全性 |

|---|---|---|---|

| HTTPS | 加密的HTTP协议 | 网站访问 | 高 |

| VPN | 虚拟专用网络 | 远程访问 | 高 |

| FTPS | 加密的FTP协议 | 文件传输 | 中 |

2. 数据存储中的加解密

对于存储在数据库或云端的数据,加密同样是必不可少的。企业可以使用全盘加密或数据库级加密来保护静态数据。全盘加密适用于保护整个存储介质,而数据库级加密则针对特定的敏感数据字段。

例如,某些金融机构采用AES对其数据库进行加密,以防止未经授权的访问。这样的做法确保即使存储介质被盗取,数据也不会被轻易解读。

3. 身份验证中的加解密

在身份验证过程中,加解密技术通过数字签名和证书验证确保通信双方的身份合法性。数字签名可以校验数据的完整性和来源的真实性,而数字证书则通过可信的第三方机构验证通信方的身份。

例如,电子邮件签名和SSL证书都是身份验证中加解密技术的应用。这些技术通过非对称加密算法(如RSA)实现,确保信息在传输过程中不被篡改。

4. 数据完整性和抗抵赖性

加解密技术不仅保护数据的机密性,还保障数据的完整性和抗抵赖性。通过哈希函数和数字签名技术,企业能够检测数据在传输和存储过程中是否被篡改。

哈希函数将数据转化为固定长度的哈希值,任何微小的变动都会导致哈希值的改变。这种特性被广泛用于数据完整性校验和密码存储。

🛠️ 三、FineDataLink在数据加解密中的角色

面对大数据带来的挑战,企业需要一款高效的工具来实现实时数据同步和安全管理。FineDataLink(FDL)以其低代码、高效实用的特点成为企业数字化转型的理想选择。

1. FineDataLink的功能概述

FineDataLink是一款国产的低代码ETL工具,专为大数据实时和离线数据采集、集成、管理而设计。它支持对数据源进行单表、多表、整库、多对一数据的实时全量和增量同步。

| FineDataLink功能 | 描述 | 优势 |

|---|---|---|

| 实时同步 | 数据实时传输 | 高效 |

| 数据调度 | 自动化任务管理 | 便捷 |

| 数据治理 | 数据质量管理 | 全面 |

2. FineDataLink的加解密能力

FDL在数据传输和存储过程中,提供了完善的加解密支持。通过集成先进的加密算法,FDL确保数据在同步过程中的机密性和完整性。

例如,FDL在数据传输中采用SSL/TLS加密,防止数据在网络传输过程中被窃取或篡改。同时,FDL支持对敏感数据字段进行加密存储,确保数据在静态状态下也能得到保护。

3. FineDataLink的安全管理

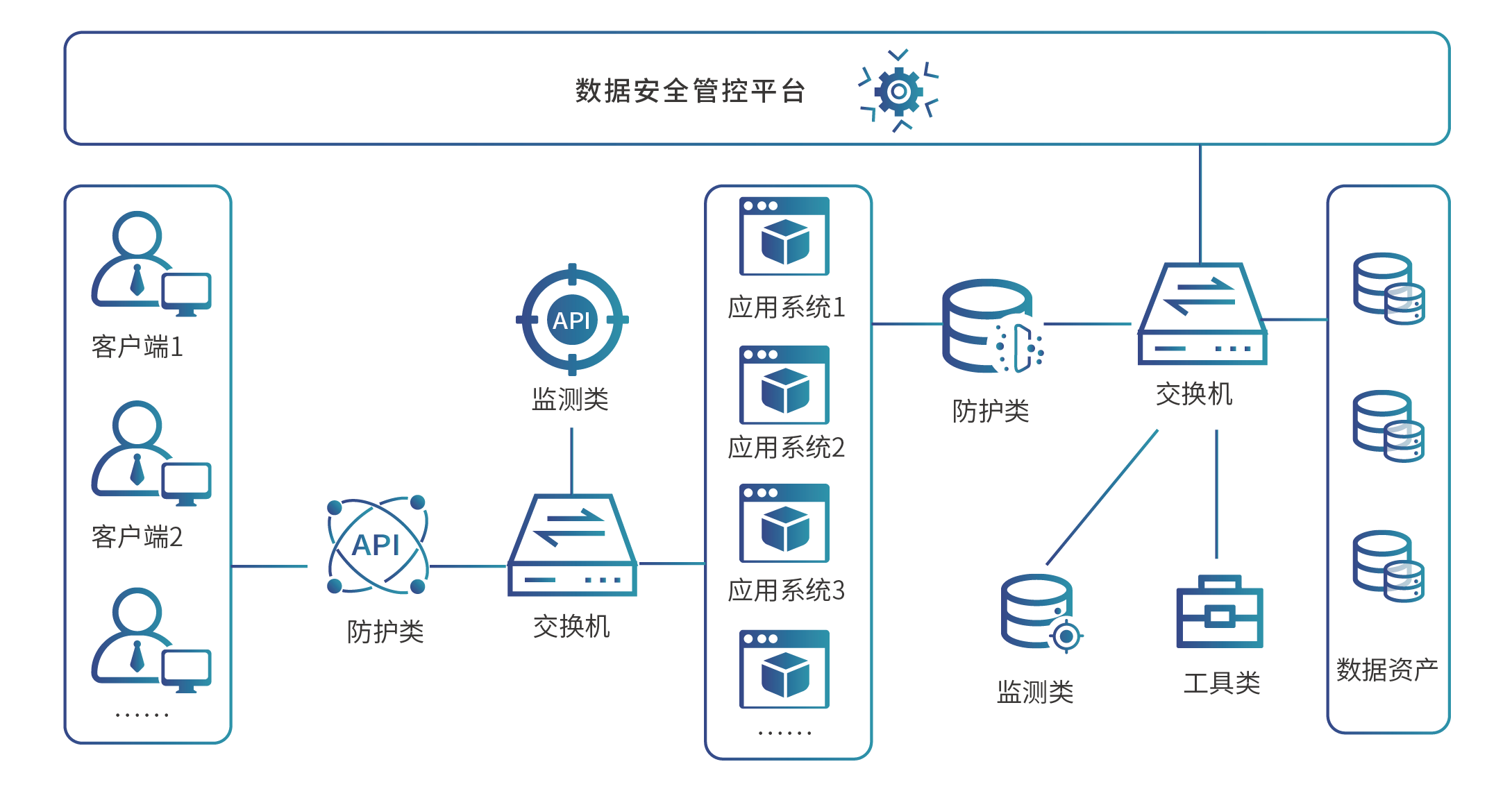

FDL不仅关注数据的加解密,还提供全面的安全管理功能。通过权限控制和审计日志,FDL帮助企业实现数据访问的可控性和可追溯性。

权限控制允许企业根据角色分配数据访问权限,确保只有经过授权的用户才能访问敏感数据。审计日志则记录所有数据操作,方便企业进行安全审计和问题追踪。

通过FineDataLink,企业不仅能实现高效的数据集成和同步,还能在数据保护上更进一步,为企业的数字化转型保驾护航。想要体验FDL的强大功能,请访问: FineDataLink体验Demo 。

🎯 四、网络安全策略的深入分析

在网络安全的框架下,加解密只是其中一环。要实现全面的数据保护,企业还需制定系统化的网络安全策略。

1. 风险评估与管理

风险评估是网络安全的起点,企业必须识别其信息系统中的脆弱性和潜在威胁。通过定期的风险评估,企业可以了解自身面临的安全风险,并制定相应的防护措施。

常用的风险管理方法包括基于ISO/IEC 27001的安全管理体系和NIST的风险管理框架。这些标准提供了一套系统化的安全管理流程,帮助企业在信息安全中立于不败之地。

2. 安全意识培训

无论技术多么先进,人的因素始终是网络安全的重要组成部分。通过安全意识培训,企业可以提高员工的安全意识,减少因人为疏忽导致的安全事件。

例如,企业可以通过定期的安全培训和模拟钓鱼攻击测试,提高员工对社会工程攻击的识别能力。安全意识培训有助于构建企业整体的安全文化。

3. 数据备份与恢复

数据备份是应对数据丢失和勒索软件攻击的重要手段。企业应制定完善的数据备份策略,确保关键数据的安全可用。

常见的数据备份策略包括全量备份、增量备份和差异备份。企业可以根据数据的重要性和变化频率,制定合适的备份计划。

4. 入侵检测与响应

入侵检测系统(IDS)和入侵防御系统(IPS)是网络安全防护的关键组成部分。通过实时监控和分析网络流量,IDS和IPS可以检测和阻止可疑的网络活动,防止攻击进一步扩散。

企业需要制定详细的入侵响应计划,确保在安全事件发生时能够迅速有效地应对。入侵响应计划通常包括事件检测、分析、遏制、根除和恢复五个阶段。

通过系统化的网络安全策略,企业可以在复杂多变的网络环境中立于不败之地。加解密技术作为基础,结合全面的安全策略,能够为企业的信息系统提供坚实的保护。

总结

在信息化高度发展的今天,通过加解密保护用户数据已成为网络安全的基础。我们深入探讨了加解密的基本原理、在网络安全中的应用,以及FineDataLink在数据加解密中的重要角色。通过制定全面的网络安全策略,企业才能在信息安全的战场上从容应对各类威胁。希望本文能为您提供关于网络安全的实用见解,并助力您的企业在数字化转型中取得成功。

参考文献

- William Stallings, "Cryptography and Network Security: Principles and Practice," 7th Edition, Pearson, 2017.

- NIST, "Guide to Data Encryption," NIST Special Publication 800-21, 2018.

- Bruce Schneier, "Applied Cryptography: Protocols, Algorithms, and Source Code in C," 20th Anniversary Edition, Wiley, 2015.

本文相关FAQs

🔐 数据加密基础知识:为什么我们需要加密来保护用户数据?

在这个数字化时代,数据安全已经成为企业面临的主要挑战之一。老板总是强调要保护用户数据,但具体怎么做却不明确。有没有大佬能简单解释一下加密的基本概念,为啥加密这么重要?如何帮助我们在数据保护上占得先机?

数据加密是通过将明文信息转换为密文的技术,确保只有授权方才能解读。加密的核心在于保护数据的完整性和隐私,尤其在用户数据方面,这显得尤为重要。随着数据泄露事件频繁发生,企业越来越关注数据的安全性。加密技术的应用可以有效地防止未经授权的访问,减轻数据泄露的风险。举个例子,假设一家电商平台储存了大量用户的信用卡信息,如果没有加密,这些信息可能会在网络攻击中被窃取,导致不可估量的损失和信任危机。

加密不仅仅是一个技术概念,它已经成为企业进行数据保护的基本策略。通过加密,企业可以确保数据在传输和存储过程中保持安全。选择合适的加密算法,比如AES或RSA,可以帮助企业在不同场景下实现数据保护。AES是一种对称加密算法,适合快速加密大数据量,而RSA作为非对称加密算法,适合保护敏感信息的传输。通过结合使用这些算法,企业能够在数据保护上做得更全面。

数据加密还有助于企业满足法律和合规要求。例如,GDPR对于数据保护有严格的规定,要求企业对用户数据进行适当的保护措施。通过加密技术,企业不仅能够提高数据保护的水平,还能够证明其对用户隐私的重视,从而在竞争中保持优势。

综上所述,加密技术是保护用户数据的关键手段之一。了解加密的基本知识和应用场景,可以帮助企业在数据保护方面更好地满足业务需求和合规要求。

🔑 实战加密挑战:如何选择合适的加密策略来保护用户数据?

老板要求我们在项目中实施数据加密,但面对众多加密算法和策略,我们有些无从下手。有没有大佬能分享一下,在实际操作中该如何选择合适的加密策略?有哪些关键因素需要考虑?

选择合适的加密策略是保护用户数据的关键,它需要结合企业的具体需求和技术环境。首先,理解业务需求是制定加密策略的基础。企业需要明确哪些数据是敏感的,需重点保护,比如用户的个人识别信息和财务数据。这些数据在传输和存储过程中都需要加密处理,以避免未经授权的访问。

在选择加密策略时,性能与安全性是两个主要的考虑因素。对于实时数据传输,性能尤为重要。对称加密算法如AES因其快速处理能力,常被用于大数据量的加密。然而,在数据传输过程中,非对称加密算法如RSA可以提供更高的安全性,适用于保护敏感信息的传输。

此外,企业还需考虑加密密钥的管理。密钥是加密的核心部分,如何安全地生成、存储和分发密钥是加密策略成功与否的关键。使用密钥管理系统可以帮助企业安全地处理密钥,并提供审计功能以满足合规要求。

选择合适的加密策略还需关注技术的可扩展性和兼容性。企业需要确保加密技术能够与现有的IT架构兼容,并支持未来的业务扩展。例如,使用支持多种加密协议的解决方案可以提高灵活性,并降低未来升级的难度。此时,企业可以考虑使用类似FineDataLink的数据集成平台,它不仅支持多种加密协议,还能通过低代码方式轻松实现数据加密的集成。

综上所述,选择合适的加密策略需要综合考虑业务需求、性能、安全性、密钥管理、技术兼容性及扩展性。只有全面考虑这些因素,企业才能制定出有效的加密策略,保护用户数据安全。

🔎 深度分析:数据加密后的网络安全策略如何优化?

在实施了加密措施后,如何进一步优化网络安全策略以确保数据安全?加密只是其中一步,还有哪些技术和策略可以帮助我们全面提升安全性?

加密是保护用户数据的重要手段,但它并不能解决所有安全问题。为了确保数据在加密后的网络环境中保持安全,优化网络安全策略是必不可少的。首先,企业应该实施多层次的安全防护措施。加密可以保护数据,但需要与防火墙、入侵检测系统(IDS)和入侵防御系统(IPS)等共同使用,以形成完整的安全防线。这些工具可以实时监控网络活动,识别潜在威胁,并在必要时采取行动。

在加密后,企业还需关注数据的访问控制。仅仅加密数据并不意味着数据绝对安全,访问控制策略需要确保只有授权用户才能访问数据。通过使用角色访问控制(RBAC)和权限管理系统,企业可以根据员工的角色和职责,灵活设置访问权限,减少数据泄露的可能性。

此外,企业还需进行安全审计和监控。这不仅包括定期检查加密算法和密钥管理系统的有效性,还需监控数据传输和访问行为,识别异常活动。例如,通过使用日志分析工具,企业可以识别潜在的内部威胁,并及时采取措施。

为了进一步优化网络安全策略,企业可考虑实施数据备份和恢复策略。数据备份不仅能在数据受损时提供恢复手段,还能保护数据免受勒索软件的攻击。通过定期备份和测试恢复策略,企业可以确保其数据在任何情况下都能快速恢复。

最后,加强员工的安全意识培训也是优化网络安全策略的重要部分。员工是企业安全链中的重要环节,通过定期培训,可以提高员工识别和应对安全威胁的能力,减少人为错误导致的数据泄露。

综上所述,优化数据加密后的网络安全策略需要多层次的安全防护、严格的访问控制、持续的安全审计和监控、完善的数据备份和恢复策略,以及员工安全意识的提升。通过这些综合措施,企业可以大幅提升数据安全水平,确保用户数据在加密后依然保持安全。