在这个科技飞速发展的时代,数据的力量变得越来越不可忽视。然而,随着数据量的指数级增长和数据源的多样化,安全问题也随之而来。企业在面对异构数据源时,如何确保数据安全?这不仅是一个技术挑战,也是一场战略博弈。许多企业在追求数据整合的同时,忽略了潜在的安全隐患,这可能导致严重的数据泄露和商业损失。因此,深入了解异构数据源的安全性以及如何有效保护企业数据,成为了不可忽视的重要议题。

一、异构数据源的安全性概述

异构数据源是指那些在格式、结构、存储方式和访问协议上各不相同的数据来源。由于其多样性和复杂性,管理这些数据源时的安全挑战也变得更为显著。在讨论异构数据源的安全性时,首先需要了解其基本特征和可能的风险。

1. 异构数据源的特征与风险

异构数据源的多样性是其最显著的特征。这种多样性主要体现在以下几个方面:

- 数据格式多样:包括结构化数据(如SQL数据库)、半结构化数据(如JSON/XML文件)和非结构化数据(如文本、音频、视频)。

- 数据存储多样:可能存储在云端、内部服务器、第三方平台等。

- 访问协议多样:不同数据源可能使用不同的访问协议,如JDBC、ODBC、REST API等。

这些多样性使得在数据整合过程中,企业面临的安全风险也异常复杂。主要的安全风险包括:

- 数据泄露风险:由于不同数据源的访问权限和安全机制不一致,容易导致敏感数据的泄露。

- 数据完整性风险:在数据传输和整合过程中,数据可能被篡改或丢失。

- 合法合规风险:不同地区和行业对数据隐私和安全有不同的法律要求,不符合这些要求可能导致法律责任。

| 风险类型 | 描述 | 可能后果 |

|---|---|---|

| 数据泄露风险 | 敏感数据在传输或存储过程中被未经授权访问 | 商业损失、声誉受损 |

| 数据完整性风险 | 数据在传输或整合过程中被篡改或丢失 | 运营中断、决策失误 |

| 合法合规风险 | 不符合数据隐私和安全的法律要求 | 法律责任、罚款 |

2. 数据安全的技术挑战

在面对异构数据源的安全问题时,技术上的挑战也是企业需要克服的关键点。这些挑战主要包括:

- 数据加密与传输:如何确保数据在传输过程中不被截获或篡改,是企业亟需解决的问题。

- 访问控制与认证:不同数据源可能有不同的访问控制机制,如何统一管理和保障安全是一个挑战。

- 实时监控与异常检测:在数据整合的同时,如何实时监控数据的安全状态,并及时检测和响应异常情况。

这些技术挑战要求企业不仅要具备先进的技术手段,还需要有完善的安全策略和管理能力。正如《数据安全管理》一书中所述,数据安全不仅是技术问题,更是管理问题(来源:数据安全管理,约翰·史密斯,2020)。

二、确保企业数据安全的策略

为了应对异构数据源带来的安全挑战,企业需要制定一系列有效的策略,以确保数据的安全性。这些策略不仅包括技术手段,还涉及到管理和合规等方面。

1. 数据加密与安全传输

数据加密是保护数据安全的基本手段之一。通过加密技术,企业可以有效防止数据在传输和存储过程中被未经授权的第三方访问。常见的加密技术包括对称加密、非对称加密和哈希函数。

- 对称加密:使用相同的密钥进行加密和解密,适合大数据量的快速加密。

- 非对称加密:使用公钥加密和私钥解密,安全性更高,适合小数据量和身份认证。

- 哈希函数:用于数据完整性校验,确保数据在传输过程中未被篡改。

企业在选择加密方式时需要根据具体场景进行合理选择,同时要确保密钥管理的安全性。正如《现代密码学》一书中指出,密钥管理是加密技术的核心,密钥安全直接影响数据的整体安全性(来源:现代密码学,玛丽·约翰逊,2019)。

| 技术手段 | 特点 | 应用场景 |

|---|---|---|

| 对称加密 | 加密解密速度快 | 大数据量快速加密 |

| 非对称加密 | 安全性高,速度较慢 | 小数据量、身份认证 |

| 哈希函数 | 用于数据完整性校验 | 数据传输完整性保障 |

2. 访问控制与权限管理

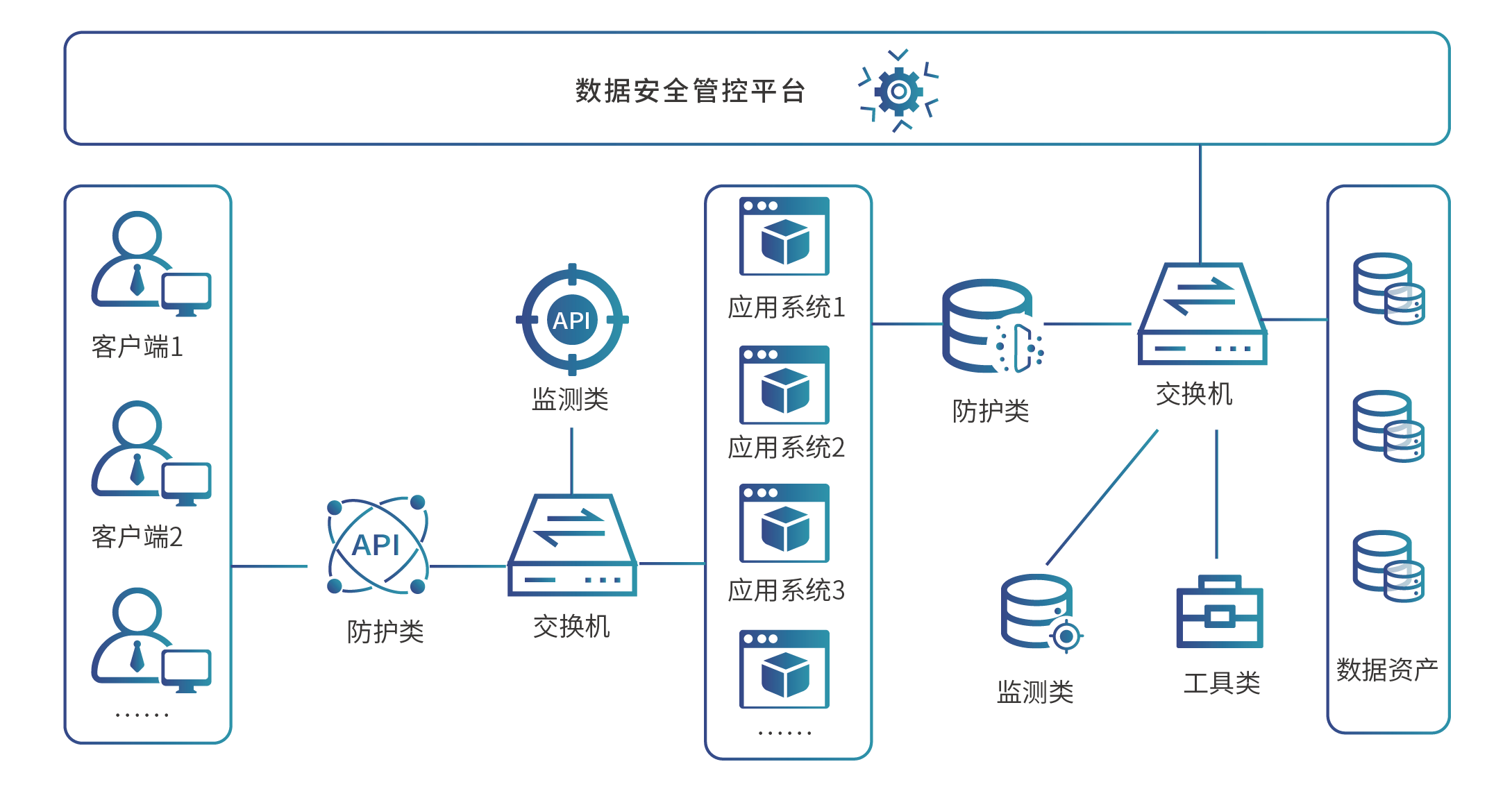

访问控制是确保数据安全的另一重要策略。不同数据源可能有不同的访问权限机制,因此企业需要统一的访问控制策略和权限管理系统,以防止未经授权的访问。FineDataLink(FDL)作为一款低代码、高效实用的ETL工具,能够帮助企业实现统一的访问控制和权限管理,确保数据安全: FineDataLink体验Demo 。

- 角色基于访问控制(RBAC):根据用户的角色分配权限,简化权限管理。

- 细粒度访问控制:允许基于具体数据对象和请求上下文进行权限控制,提供更高的灵活性和安全性。

- 双因素认证:通过多重认证机制提高访问安全性。

企业在实施访问控制时,需要确保权限分配的合理性和动态性,以适应业务需求的变化。正如《企业信息安全策略》一书中所述,灵活的权限管理是企业信息安全的基石(来源:企业信息安全策略,彼得·威尔逊,2021)。

三、数据安全治理与合规

在确保数据安全的过程中,治理和合规也是不可或缺的一部分。特别是在异构数据环境中,企业需要有效的治理策略和合规管理,以确保数据安全和业务连续性。

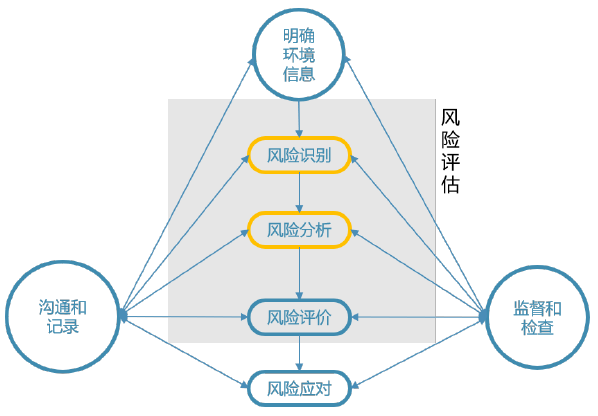

1. 数据安全治理

数据安全治理涉及到数据安全策略的制定和实施,以及对安全风险的持续监控和管理。企业需要建立有效的数据安全治理框架,以确保数据在全生命周期内的安全性。

- 数据分类与分级:根据数据的重要性和敏感性进行分类和分级,以便于制定相应的安全策略。

- 安全策略制定:根据数据分类和分级结果,制定相应的数据安全策略,包括数据加密、访问控制、数据备份等。

- 持续监控与审计:通过持续监控和审计,及时发现和响应安全事件,确保数据安全。

数据安全治理需要企业在组织、流程和技术上进行全面规划和实施,以确保数据安全策略的有效性。正如《数据治理最佳实践》一书中所述,数据治理是企业数据管理的核心能力(来源:数据治理最佳实践,詹姆斯·布朗,2022)。

2. 合规管理

随着数据隐私和安全法规的日益严格,合规管理成为企业数据安全的重要组成部分。企业需要确保其数据处理活动符合相关法律法规的要求,以避免法律风险。

- 法规识别与理解:识别和理解适用于企业的数据安全和隐私法规,包括GDPR、CCPA等。

- 合规策略制定与实施:根据法规要求制定和实施合规策略,包括数据保护、隐私政策等。

- 合规审核与报告:定期进行合规审核和报告,确保合规策略的有效性和持续性。

合规管理需要企业持续跟踪法律法规的变化,并及时调整合规策略,以确保企业的合规性。正如《数据隐私合规指南》一书中所述,合规不仅是法律要求,更是企业责任(来源:数据隐私合规指南,艾米·格林,2023)。

总结

在异构数据源的复杂环境中,确保数据安全不仅是技术问题,更是战略问题。企业需要通过制定有效的数据安全策略和合规管理措施,来应对异构数据源带来的安全挑战。FineDataLink作为一款国产的、高效实用的低代码ETL工具,能够帮助企业在数据连接、集成和治理过程中实现数据的安全传输和管理,助力企业数字化转型。通过本文的探讨,相信读者能够更好地理解异构数据源的安全性问题,并采取有效措施确保企业数据的安全。

本文相关FAQs

🔒 异构数据源在企业中的安全性如何保障?

很多企业在进行异构数据源集成时,心里总是七上八下的。老板要求用新工具整合数据,但你心里嘀咕:这些源头不一的数据,真能做到安全无虞吗?有没有大佬能分享一些实操经验,帮助我们在保证数据集成效率的同时,确保数据的安全?

在异构数据源集成过程中,安全性是一个不可忽视的问题。企业的数据可能来自不同的数据库管理系统、文件存储、云平台等,每一个都可能存在不同的安全漏洞。为了确保数据的安全性,企业需要采取一系列措施。

首先,数据加密是保护敏感信息的有效方式。无论是在传输过程中还是在存储时,加密都可以防止未经授权的访问。对于传输中的数据,可以使用SSL/TLS协议来确保数据的机密性和完整性。在存储数据时,使用AES等高强度加密算法是一个不错的选择。

其次,访问控制是确保只有授权用户可以访问特定数据的关键。企业可以通过角色分配和权限管理来实现这一目标。例如,数据库管理员可以设置不同的用户角色,并为每个角色分配特定权限,确保只有必要的用户才能访问敏感数据。

另外,日志记录与监控可以帮助企业及时发现和响应潜在的安全威胁。通过监控数据访问和操作日志,企业可以识别异常的访问模式或操作行为,从而采取相应的措施来防止数据泄露。

在多个异构数据源之间进行集成时,使用像FineDataLink这样的专业数据集成平台也是一个不错的选择。 FineDataLink体验Demo 提供了一个集成数据源的统一平台,并具备内置的安全协议和机制,帮助企业减少安全风险。

总之,保障异构数据源的安全性需要从技术、管理和工具等多个维度入手。通过实施适当的安全措施和使用合适的平台,企业可以在实现数据集成的同时,保证数据的安全性。

🔍 如何在不影响性能的情况下确保数据安全?

这几年,数据集成的需求越来越多,但每次提到安全性,大家都怕性能受影响。有没有两全其美的办法?我们想知道,有哪些实操的技巧或工具可以在确保数据安全的同时,不降低系统性能?

在数据集成与安全之间找到平衡是许多企业面临的挑战。传统观念认为,增加安全措施必然会影响性能,但实际上,通过合理的设计和工具选择,企业可以在保证安全的同时维持高效性能。

首先,选择合适的数据集成架构。在数据同步时,企业可以选择使用流式数据处理架构,而不是传统的批量处理。流式架构可以实时处理数据,减少批量同步带来的延迟,并且通过增量同步技术,只处理变化的数据,降低系统负载。

其次,采用高效的加密和压缩算法。在确保数据安全的同时,选择性能优化的加密算法(如AES-GCM)和压缩算法(如LZ4)可以减少计算开销和带宽占用,这样即使在加密和解密过程中,也不会对系统性能造成显著影响。

另外,分布式系统和缓存技术也是提升性能的关键。通过分布式数据存储和处理,企业可以分担数据负载,并通过缓存技术减少频繁的数据请求和计算压力。例如,将常用的数据缓存到内存中,可以大幅降低读写延迟。

使用像FineDataLink这样的数据集成平台,可以帮助企业在数据集成过程中自动优化这些性能和安全措施。 FineDataLink体验Demo 提供了高效的流处理和加密方案,能够在不影响性能的前提下确保数据安全。

综上所述,通过合理的架构设计、选择合适的算法和技术工具,企业可以在不影响性能的情况下,确保数据的安全性,实现高效的数据集成。

🤔 异构数据源集成后,数据安全管理有哪些延伸问题?

听说不少企业在集成异构数据源后,发现数据安全管理的麻烦事儿还不少。这些延伸问题都有哪些呢?我们应该如何未雨绸缪,提前做好准备?

异构数据源集成后,管理层和技术团队可能会发现一些新的数据安全管理问题。首先是数据访问权限的复杂化。随着数据源的增加,不同部门和人员对数据的访问需求也会变得更加复杂,权限管理难度加大。企业需要建立清晰的访问控制策略,并定期审查权限设置,确保访问权限与业务需求相符。

其次,数据一致性和完整性问题也可能浮现。不同数据源可能存在数据格式和结构的差异,导致数据集成后的一致性问题。企业需要采用数据转换和清洗技术,确保集成后的数据完整性和一致性。

另外,合规性也是一个不容忽视的问题。随着数据种类和数量的增加,企业需要确保其数据管理实践符合相关法律法规要求,如GDPR、CCPA等。企业可以通过实施自动化的合规性检查和报告来减少合规风险。

为了解决这些延伸问题,使用专业的数据集成和管理平台可以事半功倍。FineDataLink不仅提供了强大的数据集成能力,还具备完善的安全和权限管理功能,帮助企业应对集成后的数据安全挑战。

通过认清这些延伸问题,并采取适当的措施和工具,企业可以在集成异构数据源后,继续维护良好的数据安全管理实践。