在当今的数字化时代,企业面临着从多个异构数据源获取和整合数据的挑战。这些数据源不仅包括数据库、数据仓库,还涵盖各种云服务、应用程序和IoT设备。如何在提升数据整合效率的同时,确保数据安全性已成为企业数字化转型的关键痛点。本文将深入探讨提升异构数据源安全的策略,提供一系列必备的数据保护措施,从而帮助企业更好地保护数据资产。

🔒 一、异构数据源的安全挑战

在讨论数据保护措施之前,我们需要了解异构数据源的安全挑战。这些挑战不仅涉及技术层面,还包括管理和合规性问题。

1. 数据传输安全

在数据从一个源传输到另一个源的过程中,数据传输的安全性是首要考虑的因素。未经加密的数据传输可能导致数据泄露,尤其是在使用公共网络时风险更大。为了确保数据传输安全,企业可以采取以下措施:

- 使用加密协议:如TLS和SSL,以确保数据在传输过程中被加密。

- 实施虚拟专用网络(VPN):为敏感数据流量提供额外的安全层。

- 数据完整性检查:使用校验和或哈希函数,确保数据在传输过程中未被篡改。

以下是一些常用的数据传输安全协议的比较:

| 协议 | 加密强度 | 应用场景 | 优缺点 |

|---|---|---|---|

| SSL/TLS | 高 | 网络通信 | 安全性高,但需要证书管理 |

| VPN | 中 | 内网访问 | 提供额外的安全层,可能影响性能 |

| IPsec | 高 | 网络层安全 | 高安全性,配置复杂 |

通过使用这些协议,企业可以大幅降低数据传输过程中遭遇攻击的风险。总的来说,数据传输安全是确保异构数据源安全的基础。

2. 数据存储安全

数据的存储安全涉及到数据在静止状态下的保护。随着数据量的快速增长,企业往往依赖分布式存储系统来管理数据。然而,这些系统可能面临数据泄露、未授权访问等风险。

- 数据加密存储:无论是本地还是云端存储,数据都应以加密形式保存。

- 访问控制:实施严格的身份认证和权限管理,确保只有授权用户能够访问数据。

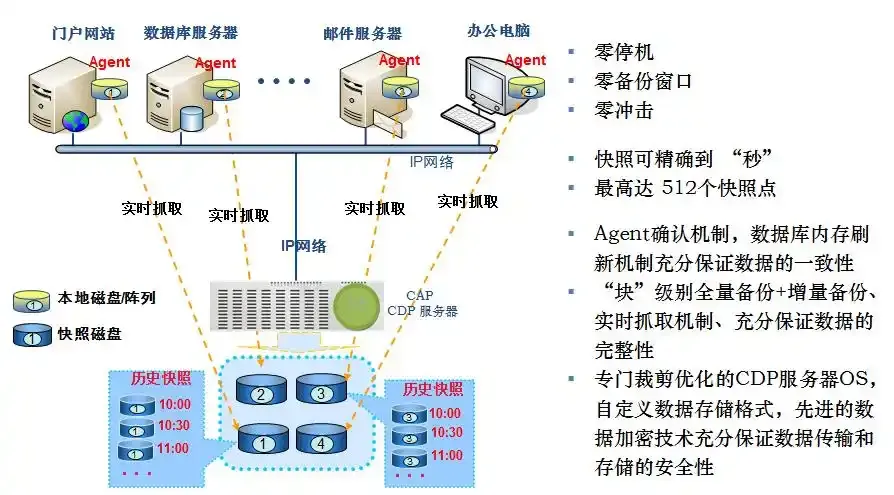

- 备份与恢复:定期备份数据,并制定详细的数据恢复计划,以防止数据丢失。

在存储安全方面,技术实现与管理措施同等重要。企业不仅需要合适的技术工具,还需要完善的管理流程来确保数据安全。例如,企业可以考虑使用FineDataLink这样的低代码ETL工具来简化和加速数据集成过程,同时确保数据的安全性: FineDataLink体验Demo 。

🛡️ 二、数据保护的必备措施

在理解了异构数据源的安全挑战后,企业需要实施一系列数据保护措施,以确保其数据资产的安全性。

1. 数据分类与敏感数据识别

首先,企业应对数据进行分类,并识别出敏感数据。明确数据的重要性和敏感性是制定数据保护策略的基础。敏感数据通常包括个人识别信息(PII)、财务数据、客户数据等。

- 数据分类框架:定义数据的重要性和敏感性等级。

- 自动化工具:使用自动化工具识别和标记敏感数据。

- 持续监控:定期审核数据分类,确保数据分类的准确性。

以下是数据分类的一种常见框架:

| 数据类型 | 敏感性等级 | 保护措施 | 访问权限 |

|---|---|---|---|

| 个人识别信息 | 高 | 加密、限制访问 | 仅限授权用户 |

| 财务数据 | 中 | 定期审计、加密 | 财务部门 |

| 公开信息 | 低 | 无需特殊保护 | 公开访问 |

通过这种分类,企业可以更有针对性地实施数据保护措施,确保敏感数据得到适当的保护。

2. 数据保护策略的实施

在识别出敏感数据后,企业需要制定和实施全面的数据保护策略。这些策略不仅应包含技术措施,还应涵盖管理和法律合规性要求。

- 数据加密:无论是传输还是存储,敏感数据都应加密处理。

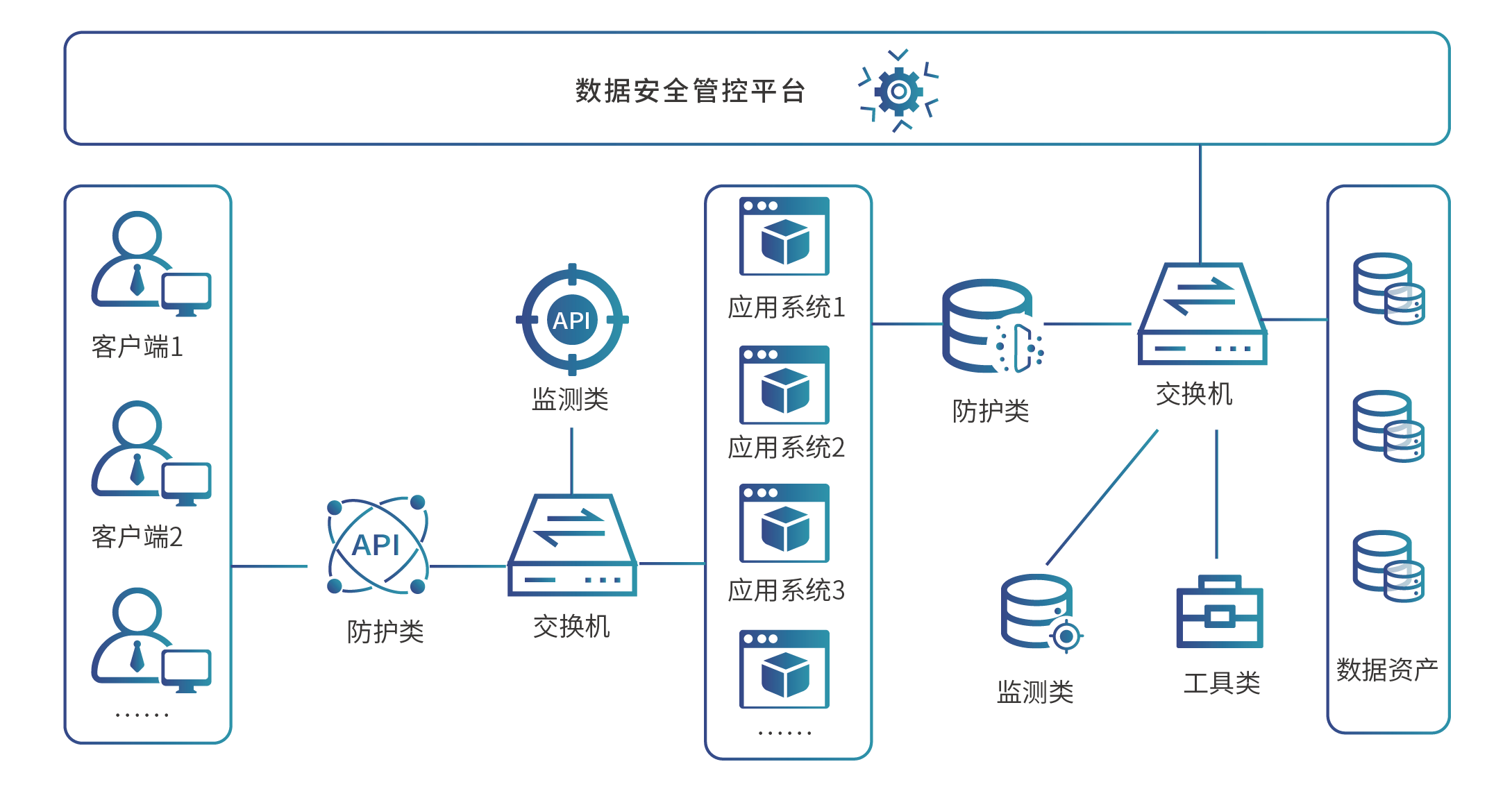

- 访问控制和监控:使用多因素认证(MFA)和实时监控工具,确保只有授权用户能够访问敏感数据。

- 合规性审查:确保数据处理流程符合相关法律法规,如GDPR、CCPA等。

企业可以通过以下方式实施数据保护策略:

- 实施技术工具:使用如FineDataLink的工具,简化数据集成和管理过程,同时确保合规性。

- 员工培训:定期进行数据安全培训,提高员工的数据保护意识。

- 法律合规顾问:聘请法律专家,确保数据处理符合最新的法律要求。

通过这些措施,企业不仅能保护敏感数据,还能提高整体的数据管理水平,减少数据泄露风险。正如《数据安全与合规性:保护企业数据资产的指南》中所述,数据保护必须是企业策略的核心组成部分。

🔍 三、常见数据安全漏洞及预防措施

尽管有全面的数据保护策略,企业仍需警惕常见的数据安全漏洞。这些漏洞可能来自技术缺陷、管理不当以及外部攻击。

1. 技术漏洞

技术漏洞是数据安全的薄弱环节之一。这些漏洞可能源于软件缺陷、网络配置错误以及不当的系统集成。

- 定期软件更新:确保所有软件和系统处于最新版本,以修补已知的安全漏洞。

- 网络安全配置:审核并优化网络安全配置,防止未授权访问和数据泄露。

- 安全审计:定期进行安全审计,识别并修复潜在的技术漏洞。

以下是常见技术漏洞及其预防措施:

| 漏洞类型 | 风险等级 | 预防措施 | 额外措施 |

|---|---|---|---|

| 软件缺陷 | 高 | 定期更新、补丁 | 安全测试 |

| 网络配置错误 | 中 | 审核配置、使用防火墙 | 入侵检测 |

| 系统集成错误 | 中 | 使用标准接口 | 强化监控 |

通过及时修复这些技术漏洞,企业可以大幅降低遭受攻击的风险。

2. 管理漏洞

管理漏洞通常与企业的安全文化和流程有关。缺乏明确的安全政策和不当的访问管理是常见问题。

- 制定安全政策:确保企业有明确的数据安全政策,并向所有员工传达。

- 访问权限管理:定期审查和更新用户访问权限,确保最小权限原则。

- 安全意识培训:定期开展安全意识培训,提高员工的安全意识。

正如《信息安全管理:从基础到实践》中所述,管理漏洞往往比技术漏洞更难察觉,但其影响可能更为广泛。因此,企业需要在技术和管理两方面同时发力,确保数据安全。

通过上述措施,企业可以有效预防和应对常见的数据安全漏洞,保障数据的完整性和可用性。

🏁 总结与展望

在本文中,我们探讨了提升异构数据源安全的多种措施,包括数据传输安全、数据存储安全、数据分类与识别、数据保护策略的实施以及常见数据安全漏洞及其预防措施。通过这些措施,企业可以大幅降低数据安全风险,保护其数据资产。与其让数据安全成为企业的负担,不如将其视为提升竞争力的机会。选择合适的工具,如FineDataLink,可以帮助企业在实现数据流动性的同时,确保数据的安全性。

随着技术的发展和合规要求的提高,数据安全将继续成为企业关注的重点领域。企业需要不断更新和优化其数据安全策略,以应对新的挑战和威胁。正如《数字化转型中的数据安全:最佳实践》一书中所强调的,数据安全不仅是技术问题,更是企业战略的重要组成部分。企业只有在技术与管理双管齐下的情况下,才能真正实现数据安全的目标。

本文相关FAQs

🔒 如何保障异构数据源的安全性?

很多公司在进行数字化转型时,都会面临连接多个异构数据源的挑战。老板要求确保数据的安全性,但市面上的方案层出不穷,不知道该如何选择。有时候,还需要在不影响性能的情况下实现数据保护,这样做到底有哪些最佳实践或者方案呢?

在企业数字化转型中,异构数据源的安全性是一个不容忽视的问题。无论是SQL数据库、NoSQL数据库还是云端数据源,它们都有各自的安全特性和风险。为了保障数据的安全,我们可以从以下几个方面着手:

首先,加密传输是基础。在数据传输过程中,使用SSL或TLS协议加密数据流,防止中间人攻击。很多企业在这方面掉以轻心,认为内部网络就足够安全,其实不然。内部网络同样可能遭受攻击,因此加密传输是第一步。

接着,访问控制需要严格执行。通过角色和权限管理,确保只有经过授权的用户可以访问特定的数据源和数据。对于敏感数据,建议使用多因素认证来增加一层安全保障。

第三,数据审计是常被忽视的环节。实施有效的数据审计,不仅可以帮助企业追踪谁在什么时候访问了哪些数据,还能在遇到数据泄露时快速响应。数据审计可以通过自动化工具来实现,定期生成报告供安全团队分析。

此外,异地备份也是保障数据安全不可或缺的一环。备份不仅仅是为了数据恢复,它也是防止数据丢失和被篡改的重要措施。定期检查备份的完整性和可用性,确保在需要时可以快速恢复。

在这些措施中,选择一个适合的工具至关重要。FineDataLink(FDL)作为一款低代码、高时效的数据集成平台,提供了强大的安全保障功能。其内置的加密传输、访问控制和数据审计功能,可以帮助企业在提升数据集成效率的同时,有效保障数据安全。你可以通过这个 FineDataLink体验Demo 进一步了解它的功能。

🛡️ 在数据保护中,如何处理数据同步的安全性?

在数据保护的过程中,数据同步往往是一个容易被忽视的环节。很多公司在数据同步时,只关注性能问题,而忽略了安全性。有没有大佬能分享一下,在确保高效的同时,如何保证数据同步的安全性呢?

数据同步的安全性是企业在数据保护中需要特别关注的部分。特别是在异构数据源之间进行同步时,安全性更是重中之重。以下是一些建议,帮助你在保持高效的同时,确保数据同步的安全性:

数据加密是保障安全的第一步。无论是数据在传输过程中,还是在存储时,都需要进行加密。传输过程中,使用SSL/TLS协议加密数据流;存储时,可以使用AES等加密技术。这样可以确保即使数据被截获,也无法被轻易读取。

其次是权限管理。确保只有授权的用户和系统能够执行数据同步操作。通过细粒度的权限控制,限制对敏感数据的访问和操作权限。可以借助身份验证和访问管理工具来实现这一点。

在数据同步过程中,日志记录也非常重要。详细的日志记录可以帮助你追踪每一次同步操作,包括执行人、时间、数据内容等信息。在出现问题时,日志是快速定位和解决问题的关键。

此外,实时监控是保障数据同步安全的又一重要措施。通过实时监控工具,可以及时发现异常的同步行为,例如异常的数据传输量、频繁的同步请求等。及时的报警机制可以帮助安全团队迅速采取措施。

在选择数据同步工具时,FineDataLink(FDL)是一个不错的选择。它不仅提供了高效的数据同步功能,还集成了多种安全措施,确保数据的安全性。其丰富的配置选项,可以根据企业需求灵活调整,既保证同步效率,又不牺牲安全性。

🔍 数据保护措施中,如何有效进行风险评估?

平时公司在进行数据保护时,面对纷繁复杂的技术和工具,往往不知从何下手。有没有方法可以帮助我们从全局视角进行风险评估,以便有针对性地选择数据保护措施?

风险评估是数据保护中的一个重要环节,它帮助企业识别潜在的安全威胁,从而有针对性地实施保护措施。以下是一些有效的方法,帮助企业进行全面的风险评估:

首先,进行资产识别。明确哪些数据和系统是企业的关键资产,以及它们在业务中的重要性。资产识别是风险评估的基础,它帮助企业聚焦于真正需要保护的对象。

接下来是威胁识别。识别可能影响数据安全的各种威胁,包括内部威胁(如员工误操作)、外部威胁(如黑客攻击)以及自然灾害(如火灾、地震)。针对不同的威胁,评估其发生的可能性和可能造成的损失。

第三步是漏洞分析。识别系统中存在的安全漏洞和弱点,如过时的软件版本、未打补丁的系统等。漏洞分析帮助企业了解自身的安全状况,并采取措施来弥补这些不足。

在完成上述步骤后,你需要进行风险评估。根据识别的资产、威胁和漏洞,评估每个风险的严重性,并优先处理高风险问题。可以使用风险矩阵等工具来帮助量化风险。

最后,制定并实施风险应对策略。根据评估结果,制定具体的风险应对措施,如风险规避、风险转移、风险降低等。确保这些措施能够有效降低风险对企业的影响。

在这个过程中,FineDataLink(FDL)可以作为一个强有力的工具。它不仅能帮助企业实现数据集成,还能辅助企业进行风险评估和管理。通过其丰富的功能模块,企业可以更好地识别和应对潜在的安全风险。